Być może słyszałeś o WannaCry, oprogramowaniu ransomware, które okaleczyło komputery NHS w maju 2017 r., Oraz o ataku ransomware Petya, który miał miejsce pod koniec czerwca 2017 r. Minęło sporo czasu od tych głośnych przypadków, które stanowiły jedynie zagrożenie dla użytkowników komputerów PC, ale możesz się zastanawiać, czy jako użytkownik komputera Mac powinieneś zrobić wszystko, aby uchronić się przed takimi zagrożeniami, i jak to naprawić, jeśli dostaniesz ransomware.

Oto wszystko, co musisz wiedzieć o wykrywaniu, unikaniu i usuwaniu oprogramowania ransomware na komputerach Mac.

Co to jest Ransomware?

Zanim spojrzymy na przypadki Ransomware na Macu, wyjaśnimy, czym tak naprawdę jest Ransomware. Jest to rodzaj ataku złośliwego oprogramowania, w którym pliki są szyfrowane zgodnie z Twoimi życzeniami, a żądanie okupu nakazuje uiszczenie opłaty, jeśli chcesz ponownie odszyfrować pliki.

Jak wspomniano powyżej, Ransomware stanowi problem dla użytkowników systemu Windows, a WannaCry i Petya są dobrze znanymi przykładami na tej platformie, ale czy warto się martwić, jeśli używasz komputera Mac?

Cóż, jeśli używasz systemu Windows na komputerze Mac, oczywiście powinieneś być tak ostrożny, jak gdybyś używał systemu Windows na komputerze PC, ale jeśli używasz systemu macOS, Apple ma wbudowane szereg środków bezpieczeństwa, które powinny cię chronić, prawda?

Niestety, nawet komputery Mac zostały dotknięte atakami Ransomware, chociaż są one bardzo rzadkie, co zobaczysz, jeśli będziesz czytać dalej.

Jest to jeden z kilku szczegółowych artykułów Macworld dotyczących bezpieczeństwa komputerów Mac. Jeśli szukasz porady dotyczącej zakupu oprogramowania antywirusowego, zapoznaj się z naszą ofertą na najlepszy program antywirusowy dla komputerów Mac i czy na komputerach Mac dostaje się wirusy ?; ogólne porady można znaleźć w naszych poradach dotyczących bezpieczeństwa komputerów Mac; a ci, którzy myślą, że zostali zainfekowani wirusem, powinni spróbować usunąć wirusy Mac. Mamy również pełną listę wirusów dla komputerów Mac.

Czy komputery Mac mogą uzyskać oprogramowanie ransomware??

Czy komputery Mac mogą zostać zainfekowane oprogramowaniem ransomware? Czy kiedykolwiek miał miejsce przypadek oprogramowania ransomware dla komputerów Mac?

Odpowiedź brzmi tak, ale jest to bardzo rzadkie zjawisko. Do tej pory naukowcy zajmujący się bezpieczeństwem zidentyfikowali kilka przykładów oprogramowania ransomware dla komputerów Mac, ale żaden z nich nie doprowadził do poważnych epidemii, a niewiele z nich dotyczyło komputerów Mac. Jednak lista ta stanowi interesującą lekturę, aby dowiedzieć się, jak rozprzestrzenia się przyszły wybuch ransomware i jak może działać.

Oszustwo FBI (lipiec 2013)

Od ponad dekady oprogramowanie ransomware oparte na stronie internetowej próbuje wyłudzić pieniądze od łatwowiernych użytkowników systemu Windows, „blokując” przeglądarkę internetową na rzekomej stronie organów ścigania. Zawsze był to jednak zwykły dym i zwierciadło i można go było łatwo pokonać.

Ale w lipcu 2013 r. Analitycy bezpieczeństwa odkryli podobny oszustwo skierowane konkretnie na przeglądarkę Safari Mac. Użytkownik został zablokowany na fałszywej stronie internetowej „FBI” za pośrednictwem okna dialogowego, które nie pozwalało mu opuścić witryny, a za odblokowanie systemu zażądano „grzywny” w wysokości 300 USD.

Zamknięcie przeglądarki było niemożliwe. Jeśli użytkownik wymusi zamknięcie przeglądarki Safari, strona ransomware po prostu zostanie ponownie załadowana przy następnym uruchomieniu przeglądarki Safari.

Od tego czasu firma Apple naprawiła Safari na komputerach Mac i iPhone’ach / iPadach, aby korzystanie z takiego oprogramowania ransomware opartego na przeglądarce było łatwiejsze. Jednak nadal możesz napotkać mniej zjadliwe przykłady.

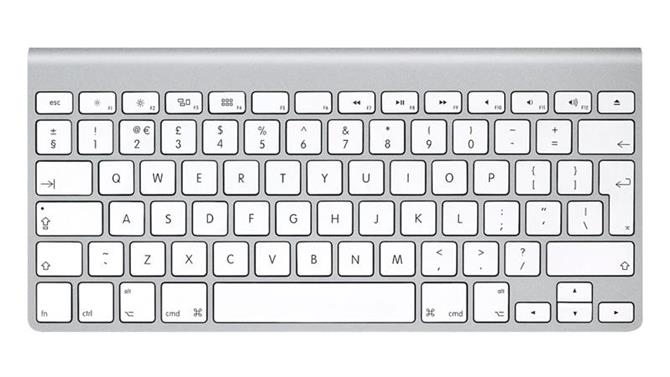

Jak wyczyścić oszustwo FBI i jego odmiany

Wymuś zamknięcie przeglądarki Safari, klikając prawym przyciskiem myszy ikonę Docka, przytrzymując klawisz Alt (opcja na niektórych klawiaturach) i wybierając opcję menu wymuszonego wyjścia. Następnie uruchom Safari, przytrzymując klawisz Shift. Spowoduje to zatrzymanie ładowania przeglądarki Safari przez ostatnią otwartą stronę, co wymyka się irytującej pętli ponownego uruchamiania oprogramowania ransomware.

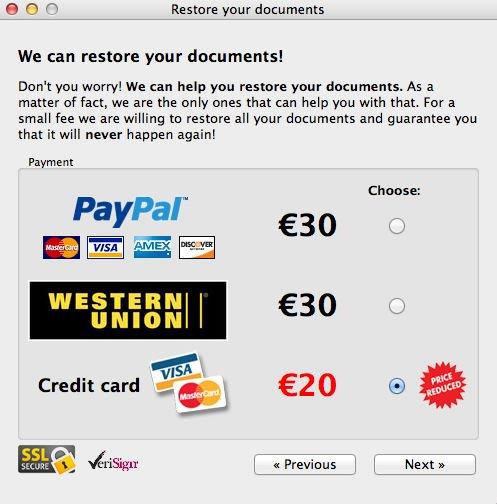

FileCoder (czerwiec 2014)

Badacze bezpieczeństwa znaleźli i zidentyfikowali FileCoder za pośrednictwem strony internetowej ze skanowaniem wirusów Total, chociaż do tego momentu FileCoder był już stary, po raz pierwszy wykryty przez skaner złośliwego oprogramowania w witrynie dwa lata wcześniej.

FileCoder, szczególnie ukierunkowany na OS X / macOS, jest niedokończony i nie stanowi zagrożenia, ponieważ w rzeczywistości nie szyfruje danych użytkownika. Wyświetla okno aplikacji wymagające okupu w wysokości 30 € (raczej bezczelnie, jest to obniżone do 20 €, jeśli zamiast PayPal lub Western Union użyto karty kredytowej).

Nie wiadomo, skąd pochodzi FileCoder ani w jaki sposób miał się rozprzestrzeniać.

Jak wyczyścić FileCoder

Ponieważ FileCoder został zauważony tylko raz na wolności, nie mamy prawie żadnych informacji o tym, jak działa, a zatem jak go wyczyścić. Jednak z tego powodu nie należy go uważać za aktywne zagrożenie.

Gopher (wrzesień 2015) i Mabouia (listopad 2015)

Dwóch badaczy bezpieczeństwa, pracujących niezależnie, osobno tworzy Gopher i Mabouia, dwa przykłady oprogramowania ransomware skierowanego specjalnie na komputery Mac. Oba są jednak tylko demonstracjami sprawdzającymi koncepcję, mającymi na celu wykazanie, że pełne oprogramowanie ransomware na komputerze Mac jest całkowicie możliwe.

Oprócz kopii udostępnionych badaczom bezpieczeństwa, z których mogą się uczyć, żaden z nich nie opuszcza komputerów naukowców, więc nie może się rozprzestrzeniać.

Jak posprzątać Gopher lub Mabouia

Ponieważ oba są jedynie dowodami koncepcji i nigdy nie zostały wdrożone na wolności, nie można powiedzieć, w jaki sposób można usunąć wszelkie infekcje ransomware wywołane przez Gopher lub Mabouia.

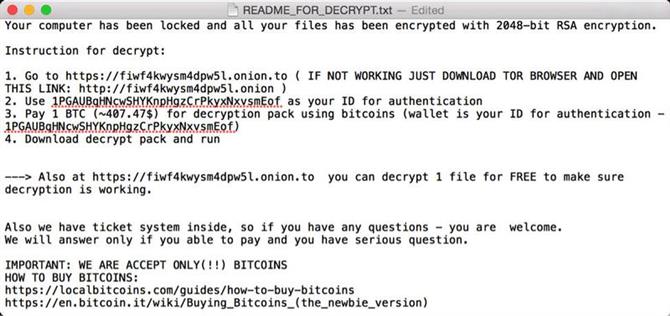

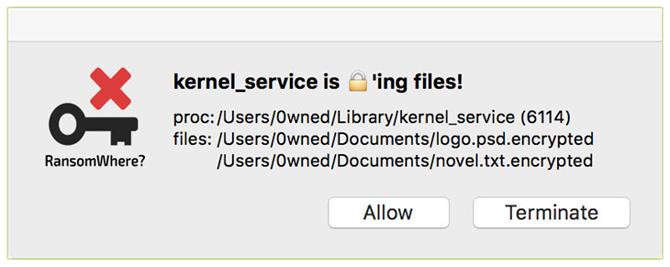

KeRanger (marzec 2016 r.)

Badacze bezpieczeństwa znajdują i identyfikują oprogramowanie ransomware KeRanger w ramach autoryzowanej aktualizacji klienta Transmission BitTorrent. Pierwszy prawdziwy przykład oprogramowania ransomware dla komputerów Mac, tym razem twórcy oprogramowania ransomware najwyraźniej podjęli wysiłek, aby stworzyć prawdziwe zagrożenie.

KeRanger jest podpisany autoryzowanym certyfikatem bezpieczeństwa, więc nie jest na przykład blokowany przez system bezpieczeństwa MacOS Gatekeeper. KeRanger szyfruje pliki, a następnie pozostawia plik README_FOR_DECRYPT.txt w katalogu, w którym występuje żądanie okupu (jeden BitCoin; około 1 338,62 £ w momencie pisania w maju 2017 r.).

Jednak dzięki szybkim działaniom naukowców, a także Apple, którzy natychmiast unieważniają certyfikat bezpieczeństwa, KeRanger zostaje zatrzymany, zanim stanie się poważnym zagrożeniem. Gdyby jednak obie agencje nie były tak szybkie, to mogłaby być zupełnie inna historia.

Jak wyczyścić KeRanger

Rozumiemy, że nie będziesz w stanie odszyfrować plików. Jeśli jednak obawiasz się, że oprogramowanie ransomware KeRanger mogło zainfekować komputer Mac, oto sposób, w jaki badacze bezpieczeństwa, którzy go zidentyfikowali – Palo Alto – sugerują jego usunięcie:

- Za pomocą terminalu lub Findera sprawdź, czy istnieją /Applications/Transmission.app/Contents/Resources/ General.rtf lub /Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf. Jeśli którykolwiek z nich istnieje, aplikacja Transmission jest zainfekowana i sugerujemy usunięcie tej wersji Transmission.

- Korzystając z „Monitora aktywności” preinstalowanego w systemie OS X, sprawdź, czy działa proces o nazwie „usługa jądra”. Jeśli tak, sprawdź dwukrotnie proces, wybierz Otwórz pliki i porty i sprawdź, czy istnieje nazwa pliku taka jak „/ Users // Library / kernel_service”. Jeśli tak, proces ten jest głównym procesem KeRanger. Sugerujemy zakończenie go za pomocą Quit> Force Quit.

- Po wykonaniu tych kroków zalecamy również użytkownikom sprawdzenie, czy pliki .kernel_pid, .kernel_time, .kernel_complete lub kernel_service istnieją w katalogu ~ / Library. Jeśli tak, powinieneś je usunąć.

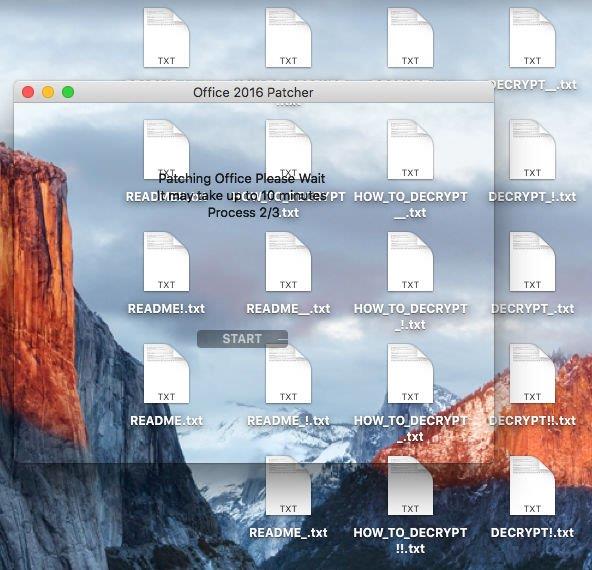

Filezip aka Patcher (luty 2017 r.)

Badacze bezpieczeństwa znaleźli i zidentyfikowali ransomware Filezip podszywający się pod aplikacje typu „patchera”, które można pobrać ze stron pirackich. Aplikacje Patchera są zaprojektowane do nielegalnej modyfikacji popularnego oprogramowania komercyjnego, takiego jak Adobe Photoshop lub Microsoft Office, dzięki czemu można ich używać bez zakupu i / lub kodu licencyjnego.

Gdy użytkownik próbuje użyć aplikacji do łatania, Filezip zamiast tego szyfruje pliki użytkownika, a następnie umieszcza plik „README! .Txt”, „DECRYPT.txt” lub „HOW_TO_DECRYPT.txt” w każdym folderze z listą żądań okupu (0,25 BitCoin; około 335 £ w momencie pisania w maju 2017 r.). W szczególności, podobnie jak wiele przykładowych programów ransomware opartych na systemie Windows, Filezip nie jest w stanie odszyfrować żadnych plików, więc płacenie okupu jest bezcelowe.

Jak wyczyścić Filezip

Po prostu usuń plik patchera z dysku twardego. Firma Malwarebytes, firma zajmująca się bezpieczeństwem, odkryła, jak bezpłatnie odszyfrować wszystkie pliki, na które wpływa Filezip, ale dotyczy to nieco skomplikowanego procesu.

Czy WannaCry może mieć wpływ na komputery Mac??

Mówiąc wprost, nie. WannaCry wykorzystuje błąd w sieciowym systemie udostępniania plików Microsoft Windows, technologii o nazwie SMB. Gdy WannaCry dostanie się na pojedynczy komputer w sieci – zwykle dlatego, że dana osoba otworzyła nieuczciwy załącznik e-mail – następnie wykorzystuje błąd w SMB, aby wstrzyknąć się na wszystkie inne komputery w sieci, które nie zostały załatane.

Komputery Mac używają również SMB jako domyślnej technologii sieciowego udostępniania plików, więc możesz początkowo sądzić, że komputery Mac również mogą zostać naruszone. Jednak Apple używa własnej implementacji SMB na zamówienie. Chociaż jest to w pełni zgodne z wersją Microsoftu, nie cierpi z powodu tych samych błędów lub dziur w zabezpieczeniach, więc WannaCry nie ma na nią wpływu – a przynajmniej nie w obecnej manifestacji WannaCry.

IPhone, iPad, Apple TV, a nawet Apple Watch nie korzystają z udostępniania plików SMB, więc teoretycznie nie są zagrożone przez WannaCry.

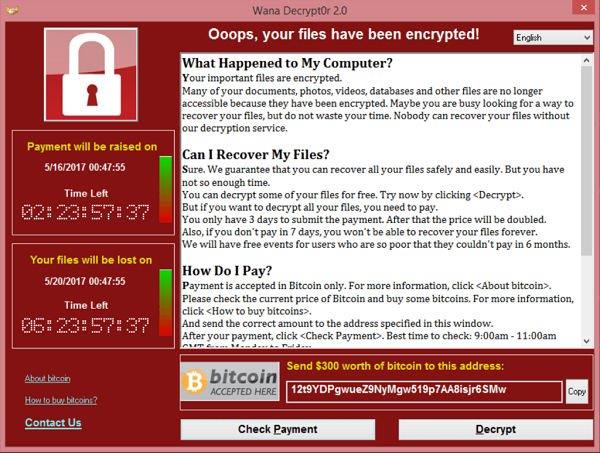

Czy Petya może mieć wpływ na komputery Mac??

Petya to kolejny atak Ransomware, podobny do WannaCry, który uderzył w komputery w Europie i Stanach Zjednoczonych pod koniec czerwca 2017 r..

Petya uderzył w niektóre duże firmy i podobnie jak wcześniejszy atak ransomware WannaCry, który wpłynął na NHS w Wielkiej Brytanii, szybko rozprzestrzenił się na komputery z systemem Windows w tej samej sieci.

Komputery są zainfekowane z powodu luki w systemie Windows, dla której firma Microsoft wydała poprawkę.

Większość firm antywirusowych zaktualizowało swoje oprogramowanie, aby chronić się przed Petyą.

Oprogramowanie ransomware Petya wymaga zapłacenia 300 USD bitcoinów jako okupu w celu odzyskania dostępu do komputera. Jednak sprawcy są uważani za amatorów, ponieważ nota okupu podaje ten sam adres Bitcoin dla każdej ofiary i tylko jeden adres e-mail służy do korespondencji – co oczywiście zostało już zamknięte.

Atak mógł być skierowany raczej przeciwko ukraińskiemu rządowi niż jako środek zarabiania pieniędzy.

Jak chronić komputer Mac przed oprogramowaniem ransomware

Chociaż w momencie pisania tego artykułu na komputerze Mac (lub innym sprzęcie Apple) nie doszło do poważnej epidemii oprogramowania ransomware, badacze bezpieczeństwa uważają, że to realna możliwość.

Mówiąc o programie „Squawk Box” CNBC po słynnym ataku ransomware WannaCry, Aleksandr Yampolskiy, CEO SecurityScorecard, nalegał, aby użytkownicy Apple byli podatni na ataki typu WannaCry, nawet jeśli to konkretne zdarzenie wpłynęło tylko na systemy Windows.

„Zdarza się, że atak ten jest wymierzony w komputery z systemem Windows” – powiedział. „Ale Apple jest całkowicie podatny na podobne typy ataków”.

Załóżmy więc hipotetycznie, że zostałeś zainfekowany. Co powinieneś zrobić?

Krok 1: Nie panikuj

Nie spiesz się i unikaj reakcji kneejerk.

Krok 2: Oczyść

Użyj skanera złośliwego oprogramowania, takiego jak darmowy skaner wirusów Bitdefender, aby wyszukać oprogramowanie ransomware i usunąć je.

Jest mało prawdopodobne, że będziesz jedyną osobą dotkniętą ransomware, więc miej oko na stronach takich jak Macworld, aby dowiedzieć się więcej o naturze infekcji ransomware. Prawdopodobnie znajdziesz szczegółowe instrukcje, jak usunąć infekcję, jeśli skaner antywirusowy nie jest w stanie tego zrobić.

Może się okazać, że badacz bezpieczeństwa znalazł sposób na odszyfrowanie plików za darmo, co stało się z najnowszym przykładem garstki infekcji ransomware zidentyfikowanych na komputerze Mac.

Krok 3: Nie płać

Jak zobaczymy później, gdy przeanalizujemy garść istniejących epidemii ransomware wpływających na komputer Mac, istnieje duża szansa, że zapłacenie nie spowoduje odzyskania plików!

Krok 4: Odłącz i odłącz pamięć

Jedyny przykład skutecznego oprogramowania ransomware obserwowanego do tej pory na komputerze Mac – KeRanger – także próbował zaszyfrować kopie zapasowe Time Machine, aby uniemożliwić użytkownikowi przywrócenie plików z kopii zapasowej.

Dlatego po odkryciu, że komputer Mac został zainfekowany przez oprogramowanie ransomware, należy zminimalizować możliwość zaszyfrowania kopii zapasowych, natychmiast odłączając dowolną wymienną pamięć masową, taką jak zewnętrzne dyski twarde, i odłączając się od jakichkolwiek udziałów sieciowych, klikając ikonę wysuwania obok ich wpisów na pasku bocznym Znalazca.

Krok 5: Zainstaluj Ransom Gdzie? app

Zastanów się nad zainstalowaniem RansomWhere? app. Ta bezpłatna aplikacja działa w tle i obserwuje wszelkie działania przypominające gwałtowne szyfrowanie plików, takie jak to, które ma miejsce podczas ataku ransomware. Następnie zatrzymuje proces i mówi, co się dzieje. Okej, więc niektóre twoje pliki mogą zostać zaszyfrowane, ale mam nadzieję, że niewiele.

Krok 6: Przestrzegaj podstawowych zasad ochrony przed phishingiem

Podobnie jak w przypadku wielu przykładów oprogramowania ransomware i złośliwego oprogramowania, WannaCry początkowo zainfekował sieci komputerowe poprzez atak phishingowy. Nigdy nie otwieraj załącznika e-mail, którego się nie spodziewałeś, nawet jeśli wydaje się, że pochodzi od kogoś, kogo znasz, i bez względu na to, jak ważny, interesujący lub rażący wydaje się być.

7 września: Nie używaj podejrzanego oprogramowania

Najnowsze programy ransomware dla komputerów Mac próbują rozprzestrzeniać się za pośrednictwem „crackowanych” lub łatających aplikacji zaprojektowanych w celu umożliwienia bezpłatnego korzystania z komercyjnego oprogramowania. Dlatego unikaj takiego podejrzanego oprogramowania.

Krok 8: Zawsze upewnij się, że system i aplikacje są zaktualizowane

Na komputerze Mac możesz skonfigurować automatyczne aktualizacje, otwierając aplikację Preferencje systemowe, którą znajdziesz na liście aplikacji Findera, i wybierając ikonę App Store. Następnie zaznacz pole wyboru Automatycznie sprawdzaj dostępność aktualizacji i zaznacz wszystkie pola bezpośrednio pod tym nagłówkiem.

Krok 9: Zainstaluj tylko z oficjalnych stron internetowych

Jeśli nagle zobaczysz wyskakujące okienko z informacją, że jedna z wtyczek przeglądarki jest nieaktualna, na przykład zaktualizuj ją tylko z oficjalnej strony internetowej tej wtyczki – takiej jak witryna Adobe, jeśli jest to wtyczka Flash. Nigdy nie ufaj linkowi podanemu w wyskakującym oknie! Hakerzy często wykorzystują takie wyskakujące okienka i fałszywe strony internetowe do rozprzestrzeniania oprogramowania ransomware i innego złośliwego oprogramowania.

Krok 10: Często twórz kopie zapasowe i odłącz

Jeśli masz kopię zapasową plików, nie ma to większego znaczenia w przypadku ataku oprogramowania ransomware, ponieważ możesz po prostu przywrócić. Jednak epidemia oprogramowania ransomware KeRanger próbowała również szyfrować kopie zapasowe Time Machine, więc zamiast kopii zapasowej plików możesz użyć aplikacji innej firmy, takiej jak Carbon Copy Cloner. Czytaj więcej: Jak wykonać kopię zapasową komputera Mac

Jednak samo utworzenie kopii zapasowej komputera Mac nie wystarczy. Aby być naprawdę bezpiecznym, należy również odłączyć dysk zapasowy po utworzeniu kopii zapasowej komputera Mac, w ten sposób dysk nie może zostać zaszyfrowany podczas ataku.

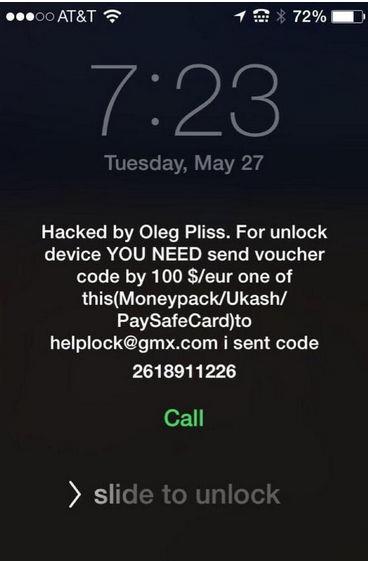

Jak chronić iPhone’a lub iPada przed oprogramowaniem ransomware??

Urządzenia z systemem iOS, takie jak iPhone’y i iPady, zostały zbudowane od podstaw, aby były znacznie bezpieczniejsze niż komputery Mac, a prawdziwe oprogramowanie ransomware poprzez infekcję złośliwym oprogramowaniem byłoby niezwykle trudne do usunięcia. Na pewno nie było do tej pory żadnych przykładów, a przynajmniej na urządzeniach iOS, które nie zostały złamane przez jailbreak.

Jednak iPhone’y, iPady, a nawet komputery Mac podlegają przejęciu iCloud, rodzajowi ataku okupu, w którym haker ponownie wykorzystuje hasła odkryte przez jedno z wielu poważnych naruszeń bezpieczeństwa, aby zalogować się i przejąć kontrolę nad kontem iCloud użytkownika. Następnie zmieniają hasło i używają usługi Znajdź mój iPhone do zdalnego blokowania urządzenia z systemem iOS lub komputera Mac, wysyłając żądania użytkowników dotyczące okupu w celu przywrócenia kontroli.

Często grożą też zdalnym wyczyszczeniem urządzenia lub komputera Mac. Pierwszym tego typu atakiem był atak Olega Plissa w 2014 roku.

Przejęcie iCloud jest łatwo udaremnione przez skonfigurowanie uwierzytelniania dwuskładnikowego i powinieneś to zrobić teraz!

Jednak niezależnie od tego, czy możliwa jest faktyczna infekcja ransomware, z pewnością warto zapewnić pełną aktualizację iPhone’a lub iPada (przeczytaj Jak zaktualizować iOS na iPhonie lub iPadzie), aby uzyskać najlepszą możliwą ochronę przed potencjalnym zagrożeniem. Gdy nowa aktualizacja iOS stanie się dostępna, obok aplikacji Ustawienia pojawi się powiadomienie. Będziesz mógł dokonać aktualizacji, otwierając Ustawienia, a następnie stukając Ogólne> Aktualizacja oprogramowania. (Uwaga: nie ma możliwości skonfigurowania automatycznych aktualizacji systemu w systemie iOS).

Każda aplikacja, która twierdzi, że zapewnia skanowanie antywirusowe na urządzenia z iOS, może być co najmniej wątpliwa, ponieważ wszystkie aplikacje na iOS są w trybie piaskownicy, więc nie można skanować systemu ani innych aplikacji w poszukiwaniu złośliwego oprogramowania.

Czy powinienem cały czas uruchamiać aplikację antimalware?

Może cię to zaskoczyć, ale Maca mają już wbudowane antymalware, dzięki uprzejmości Apple.

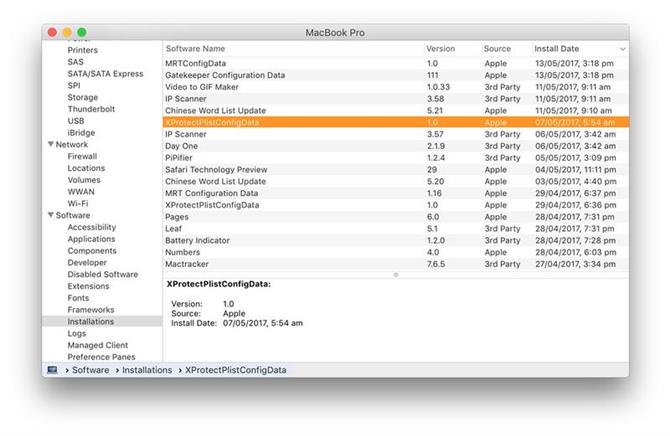

XProtect działa niewidocznie w tle i skanuje wszystkie pliki, które pobierasz w ramach standardowego procesu kwarantanny plików. XProtect jest regularnie aktualizowany przez Apple o nowe definicje złośliwego oprogramowania. Możesz sprawdzić częstotliwość aktualizacji, wykonując następujące kroki:

- Otwórz aplikację Informacje o systemie, klikając Apple> Informacje o tym Macu, a następnie przycisk Raport systemu.

- Wybierz nagłówek Oprogramowanie na liście po lewej, a następnie nagłówek Instalacje poniżej.

- Kliknij nagłówek kolumny Data instalacji, aby posortować listę według najnowszych i wyszukać wpisy, które czytają XProtectPlistConfigData.

XProtect był sposobem, w jaki Apple był w stanie pokonać KeRanger, być może najpoważniejsze jak dotąd zagrożenie ransomware dla komputerów Mac, zanim miał szansę stać się endemicznym. Ponadto do XProtect dodano także najnowsze oprogramowanie ransomware dla komputerów Mac, Filezip.

W połączeniu z innymi wbudowanymi zabezpieczeniami, takimi jak kwarantanna plików i Gatekeeper – które oba powstrzymują użytkownika od bezczynnego uruchamiania aplikacji lub otwierania dokumentów pobranych z dziwnych witryn – Mac jest lepiej chroniony przed oprogramowaniem ransomware, niż mogłoby się wydawać.

Jednak od czasu do czasu nie ma żadnej szkody w uruchamianiu skanera antywirusowego na żądanie, takiego jak Bitdefender Virus Scanner, nawet jeśli może to znaleźć wiele fałszywych alarmów w postaci wirusów Windows w takich rzeczach, jak załączniki do wiadomości. Wirusy Windows są nieszkodliwe dla użytkowników komputerów Mac. Przeczytaj o najlepszym oprogramowaniu antywirusowym dla komputerów Mac tutaj.